¿Qué es una red?

Es un conjunto de equipos (ordenadores) conectados entre sí mediante cables, señales, ondas o cualquier otro método de transporte de datos para compartir información cada computadora conectada a una red se le denomina nodo

|

Las Ventajas de usarla son:

- Comunicación entre todas las personas con computadores ya que las redes nos ayudan más fácilmente.

- Podemos dar información más rápido sin la necesidad de transportarlos por medios portátiles como discos duros, Cd o disquete

- Podemos comunicarnos a larga distancia desde diferentes lugares o puntos de donde nos encontramos.

- Crear una red de computadoras es muy barato.

- Posibilidad de compartir la conexión a internet de una de ellas en las demás computadoras.

- La posibilidad de compartir recursos de hardware como impresoras, discos duros, etc.

- El intercambio de archivos entre las computadoras.

Las Desventajas son:

- la educación porque las personas no se enfocan en estudiar si no en diversión

- A pesar de que las computadoras personales han tenido gran aplicación aún existen muchos adultos que han tenido poco o ningún contacto con ellas y que desconocen como utilizarlas.

- El desarrollo de las redes de computadoras es costoso.

- A pesar de que el costo de las computadoras individuales es accesible y que los mercados de los programas de computadoras son muy competitivos, la instalación, desarrollo y mantenimiento de las redes de comunicación aún es costoso.

- Inseguridad en las redes.

- Si las PC no están cerca geográficamente existen problemas al intercambiar archivos.

- Los computadores deben poseer gran capacidad de memoria si se quiere acceso rápido.

Elementos de una RED

MEDIO

Cable Coaxial:

es aquél que se emplea para transportar señales eléctricas de alta frecuencia. Ese es su principal uso, por eso estamos tan familiarizados con su presencia y podemos detectarlo en el interior de muchas viviendas, espacios de trabajo, etc. ‘Common Access’ es el término inglés en el que se basa la acepción ‘coaxial’, que hace referencia también al 'Acceso Común al Medio', puesto que existen, dentro de un único cable que comparte un acceso común a ellos, dos conductores.

Fibra Óptica:

Es empleado habitualmente en redes de datos y telecomunicaciones consistente en un hilo muy fino de material transparente, vidrio o materiales plásticos, por el que se envían pulsos de luz que representan los datos a transmitir. El haz de luz queda completamente confinado y se propaga por el interior de la fibra con un ángulo de reflexión por encima del ángulo límite de reflexión total, en función de la ley de Snell

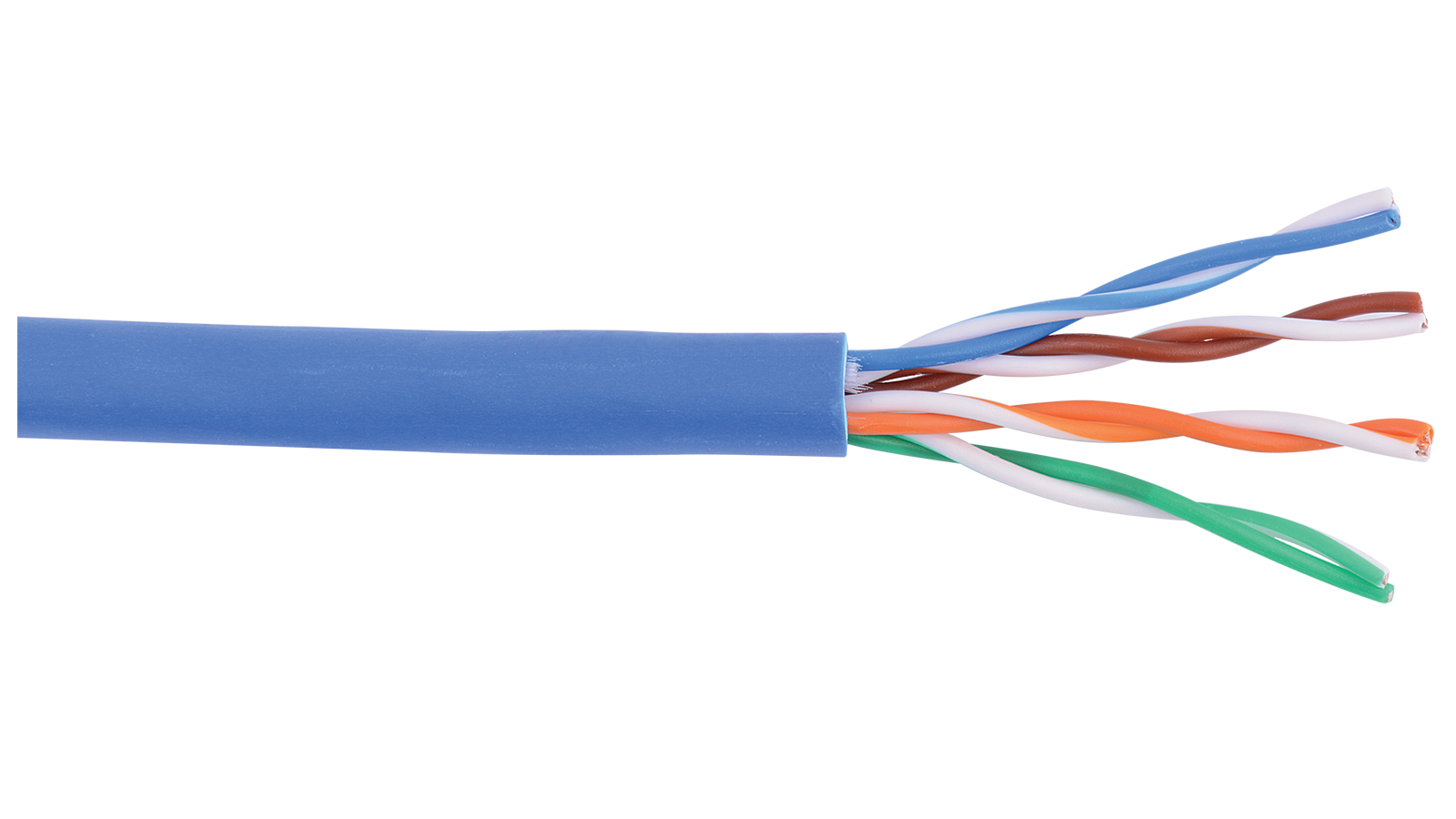

Forma de conexión en la que dos aisladores son entrelazados para tener menores interferencias y aumentar la potencia y disminuir la diafonía de los cables adyacentes.

El entrelazado de los cables disminuye la interferencia debido a que el área de bucle entre los cables, la cual determina el acoplamiento eléctrico en la señal

La Antena:

La Antena es aquel dispositivo que permite la recepción y el envío de ondas electromagnéticas hacia un espacio libre. Por ejemplo una antena transmisora lo que hace es transformar voltajes en ondas electromagnéticas y la receptora realiza un proceso similar pero al revés.

Servidor:

es un ordenador u otro tipo de equipo informático encargado de suministrar información a una serie de clientes, que pueden ser tanto personas como otros dispositivos conectados a él. La información que puede transmitir es múltiple y variada: desde archivos de texto, imagen o vídeo y hasta programas informáticos, bases de datos

Tipos de Servidores que hay :

Servidor de impresiones: controla una o más impresoras y

acepta trabajos de impresión de otros clientes de la red, poniendo en cola los

trabajos de impresión.

Servidor de correo: almacena, envía, recibe, enruta y

realiza otras operaciones relacionadas con email para los clientes de la red.

Servidor de fax: almacena, envía, recibe, enruta y realiza

otras funciones necesarias para la transmisión, la recepción y la distribución

apropiadas de los fax.

Servidor de la telefonía: realiza funciones relacionadas con

la telefonía, como es la de contestador automático, almacenando los mensajes de

voz, encaminando las llamadas y controlando también la red o el Internet.

Servidor proxy: realiza un cierto tipo de funciones a nombre

de otros clientes en la red para aumentar el funcionamiento de ciertas

operaciones (p. ej., prefetching y depositar documentos u otros datos que se

soliciten muy frecuentemente), también proporciona servicios de seguridad, o

sea, incluye un cortafuegos.

Servidor del acceso remoto (RAS): controla las líneas de

módem de los monitores u otros canales de comunicación de la red para que las

peticiones conecten con la red de una posición remota, responde llamadas

telefónicas entrantes y reconoce la petición de la red.

Servidor web: almacena documentos HTML, imágenes, archivos

de texto, escrituras, y demás material Web compuesto por datos (conocidos

colectivamente como contenido), y distribuye este contenido a clientes que la

piden en la red.

Servidor de base de datos: provee servicios de base de datos

a otros programas u otras computadoras, como es definido por el modelo

cliente-servidor. También puede hacer referencia a aquellas computadoras

(servidores) dedicadas a ejecutar esos programas, prestando el servicio.

Servidor de Seguridad: Tiene software especializado para

detener intrusiones maliciosas, normalmente tienen antivirus, antispyware,

antiadware, además de contar con cortafuegos redundantes de diversos niveles

y/o capas para evitar ataques, los servidores de seguridad varían dependiendo

de su utilización e importancia.

Software: En el software de red se incluyen programas relacionados con la interconexión de equipos informáticos, es decir, programas necesarios para que las redes de computadoras funcionen

Nodo: un nodo es un punto de intersección, conexión o unión de varios elementos que confluyen en el mismo lugar.

Switch: un switch es el dispositivo analógico que permite interconectar redes operando en la capa 2 o de nivel de enlace de datos del modelo OSI u Open Systems Interconnection. Un conmutador interconecta dos o más partes de una red, funcionando como un puente que transmite datos de un segmento a otro. Su empleo es muy común cuando existe el propósito de conectar múltiples redes entre sí para que funcionen como una sola. Un conmutador suele mejorar el rendimiento y seguridad de una red de área local.

Rack: un rack es un estante metálico cuya finalidad principal es la de alojar equipamiento electrónico, informático y de comunicaciones

Router: Un router o también conocido como enrutador es un dispositivo que proporciona conectividad a nivel de red Su función principal consiste en enviar o encaminar paquetes de datos de una red a otra, es decir, interconectar subredes, entendiendo por subred un conjunto de máquinas IP que se pueden comunicar sin la intervención de un encaminador (mediante puentes de red o un switch), y que por tanto tienen prefijos de red distintos.

Puente: Un puente es un dispositivo de hardware utilizado para conectar dos redes que funcionan con el mismo protocolo. A diferencia de un repetidor, que funciona en el nivel físico, el puente funciona en el nivel lógico (en la capa 2 del modelo OSI). Esto significa que puede filtrar tramas para permitir sólo el paso de aquellas cuyas direcciones de destino se correspondan con un equipo ubicado del otro lado del puente.

El puente, de esta manera, se utiliza para segmentar una red, ya que retiene las tramas destinadas a la red de área local y transmite aquellas destinadas para otras redes. Esto reduce el tráfico (y especialmente las colisiones) en cada una de las redes y aumenta el nivel de privacidad, ya que la información destinada a una red no puede escucharse en el otro extremo. Sin embargo, el filtrado que lleva a cabo el puente puede provocar una leve demora al ir de una red a otra, razón por la cual los puentes deben ubicarse con buen criterio dentro de una red.

Repetidor: Un repetidor es un dispositivo sencillo utilizado para regenerar una señal entre dos nodos de una red. De esta manera, se extiende el alcance de la red. El repetidor funciona solamente en el nivel físico (capa 1 del modelo OSI), es decir que solo actúa sobre la información binaria que viaja en la línea de transmisión y que no puede interpretar los paquetes de información. Por otra parte, un repetidor puede utilizarse como una interfaz entre dos medios físicos de tipos diferentes, es decir que puede, por ejemplo, conectar un segmento de par trenzado a una línea de fibra óptica ya que en una línea de transmisión, la señal sufre distorsiones y se vuelve más débil a medida que la distancia entre los dos elementos activos se vuelve más grande. Dos nodos en una red de área local, generalmente, no se encuentran a más de unos cientos de metros de distancia. Es por ello que se necesita equipo adicional para ubicar esos nodos a una distancia mayor.

Protocolos :Conjunto de normas standard que especifican el método para enviar y recibir datos entre varios ordenadores. Es una convención que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales.

Protocolos de red más utilizados

NetBEUI:(Interfaz Ampliada de Usuario) Fue diseñado para ser utilizado con el protocolo NetBIOS. Opera en las capas de transporte y red del modelo OSI. Tiene como principal característica su sencillez y rapidez.

TCP/IP: Es el protocolo estándar para conexiones en redes corporativas. Las redes TCP/IP son ampliamente escalables, por lo que TCP/IP puede utilizarse tanto para redes pequeñas como grandes. Siendo un conjunto de protocolos encaminados pude ser ejecutado en distintas plataformas entre ellas los Sistemas operativos Windows, Unix, etc. Consta de un conjunto de protocolos “miembros” que forman la pila TCP/IP. La tabla 1 muestra la lista de los protocolos miembro de TCP/IP.

Protocolo miembro

|

Descripción

|

FTP

|

Protocolo de Transferencia de Archivos.

Proporciona una Interfaz y servicios para

la transferencia de archivos en la

red.

|

SMTP

|

Protocolo Simple de Transferencia

de

Correo.Proporciona servicios de

correo electrónico en las redes Internet e

IP.

|

TCP

|

Protocolo de Control de Transporte.

Es un

protocolo de transporte orientado a la conexión.

TCP gestiona la conexión

entre las computadoras emisora

y receptora de forma parecida al desarrollo

de

las llamadas telefónicas.

|

UDP

|

Protocolo de Datagrama de Usuario.

Es un

protocolo de transporte sin

conexión que proporciona servicios en

colaboración con TCP.

|

IP

|

Protocolo de Internet.Es

la base para todo el

direccionamientoque se produce en las

redes TCP/IP y proporciona un protocolo

orientado a la

capa de red sin conexión.

|

ARP

|

Protocolo de Resolución de Direcciones.

Hace corresponder las direcciones IP con

las Direcciones MAC de

hardware.

|

Modem: Un modem es básicamente un dispositivo que modula y que desmodula, de ahí su nombre modem (mod=modulador dem=demodulador)

Sirve para comunicar dos ordenadores entre si, realiza la función de intercambiar datos digitales. El problema de las líneas de teléfono convencionales es que son sistemas que están hechos para trasmitir ondas no impulsos de información o de informática. El modem convierte la información digital en una especie de onda trasportable a través del cable de la línea telefónica. Se trasporta usando un determinado código o lenguaje de trasmisión para que el mensaje solo lo pueda recibir aquel ordenador u usuario al que va destinado.

Tipos de Red

Pan: Red de área personal, abarca hasta 10 metros cuadrados.

Lan: Red de área local, esta abarca hasta un kilómetro cuadrado. Es utilizada mucho en las oficinas, puede enlazar dos o más computadoras.

Can: Red de área del campus, conecta dos o más LAN a un área geográfica privada como un campus universitario, un complejo industrial, o una base militar.

Man: Una red de área de metropolitana, es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado

Wan: Red de área metropolitana, cubre un área geográfica relativamente amplia, conecta computadoras que distan mucho entre sí.

San: Una red de área de almacenamiento, es una red de almacenamiento integral. Una SAN es una red dedicada al almacenamiento que está conectada a las redes de comunicación de una compañía. Además de contar con interfaces de red tradicionales, SAN tienen una interfaz de red específica que se conecta a la SAN. El rendimiento de la SAN está directamente relacionado con el tipo de red que se utiliza. Se trata de una arquitectura completa que agrupa los siguientes elementos:

• Una red de alta velocidad de canal de fibra

• Un equipo de interconexión dedicado (conmutadores, puentes, etc).

• Elementos de almacenamiento de red (discos duros).

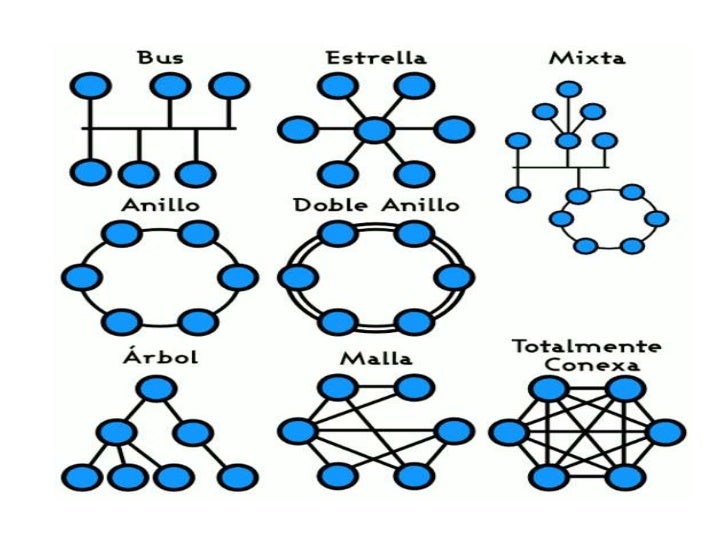

Topologia: La topología de red se define como el mapa físico o lógico de una red para intercambiar datos. En otras palabras, es la forma en que está diseñada la red, sea en el plano físico o lógico. El concepto de red puede definirse como «conjunto de nodos interconectados». Un nodo es el punto en el que una curva se intercepta a sí misma. Lo que un nodo es concretamente depende del tipo de red en cuestión

Topologia de Bus: La topología de bus es la manera más simple en la que se puede organizar una red. En la topología de bus, todos los equipos están conectados a la misma línea de transmisión mediante un cable, generalmente coaxial. La palabra "bus" hace referencia a la línea física que une todos los equipos de la red.

Topologia Lineal: Consiste en un cable con un terminador en cada extremo del que se "cuelgan" todos los elementos de una red. Todos los nodos de la red están unidos a este cable. Este cable recibe el nombre de "Backbone Cable". En la red tipo BUS cuando una estación de trabajo transmite una señal esta se propaga a ambos lados del emisor porque todas las estaciones se conectan a un único medio bidireccional y lineal. Eléctricamente una serie bus equivale a un nodo pues todas las maquinas quedan conectadas en paralelo.

Topologia de Anillo: Una red en anillo es una topología de red en la que cada estación tiene una única conexión de entrada y otra de salida de anillo. Cada estación tiene un receptor y un transmisor que hace la función de traductor, pasando la señal a la siguiente estación en este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evitan eventuales pérdidas de información debidas a colisiones.

Topologia de Anillo Doble: La topología de anillo doble es igual a la topología de anillo, con la diferencia de que hay un segundo anillo redundante que conecta los mismos dispositivos para incrementar la fiabilidad y flexibilidad de la red, cada dispositivo de red forma parte de dos topologías de anillo independiente.La topología de anillo doble actúa como si fueran dos anillos independientes, de los cuales se usa solamente uno por vez

Topologia de Estrella: En la topología de estrella, los equipos de la red están conectados a un hardware denominado concentrador. Es una caja que contiene un cierto número de sockets a los cuales se pueden conectar los cables de los equipos. Su función es garantizar la comunicación entre esos sockets.

Topologia de Malla: Una red en malla es una topología de red en la que cada nodo está conectado a todos los nodos. De esta manera es posible llevar los mensajes de un nodo a otro por distintos caminos. Si la red de malla está completamente conectada, no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores.

Topologia Mixta: Las topologías mixtas son aquellas en las que se aplica una mezcla entre alguna de las otras topologías : bus, estrella o anillo. Principalmente podemos encontrar dos topologías mixtas: Estrella - Bus y Estrella - Anillo

Topologia de Arbol: La red en árbol es una topología de red en la que los nodos están colocados en forma de árbol. Desde una visión topológica, es parecida a una serie de redes en estrella interconectadas salvo en que no tiene un concentrador central. En cambio, tiene un nodo de enlace troncal, generalmente ocupado por un hub o switch, desde el que se ramifican los demás nodos. Es una variación de la red en bus, el fallo de un nodo no implica una interrupción en las comunicaciones. Se comparte el mismo canal de comunicaciones.La topología en árbol puede verse como una combinación de varias topologías en estrella. Tanto la de árbol como la de estrella son similares a la de bus cuando el nodo de interconexión trabaja en modo difusión, pues la información se propaga hacia todas las estaciones, solo que en esta topología las ramificaciones se extienden a partir de un punto raíz (estrella), a tantas ramificaciones como sean posibles, según las características del árbol.

Topologia totalmente Conexa: En este tipo de red, cada computador se conecta al resto de computadores por medio de cables sin ser necesario un servidor

Origen Y Evolución de la WEB

La historia de internet se remonta al temprano desarrollo de las redes de comunicación. La idea de una red de ordenadores creada para permitir la comunicación general entre usuarios de varias computadoras sea tanto desarrollos tecnológicos como la fusión de la infraestructura de la red ya existente y los sistemas de telecomunicaciones. La primera descripción documentada acerca de las interacciones sociales que podrían ser propiciadas a través del networking (trabajo en red) está contenida en una serie de memorandos escritos por J. C. R. Licklider, del Massachusetts Institute of Technology, en agosto de 1962, en los cuales Licklider discute sobre su concepto de Galactic Network (Red Galáctica).

Las más antiguas versiones de estas ideas aparecieron a finales de los años cincuenta. Implementaciones prácticas de estos conceptos empezaron a finales de los ochenta y a lo largo de los noventa. En la década de 1980, tecnologías que reconoceríamos como las bases de la moderna Internet, empezaron a expandirse por todo el mundo. En los noventa se introdujo la World Wide Web (WWW), que se hizo común.

Evolución

1969. La primera red interconectada nace el 21 de noviembre de 1969, cuando se crea el primer enlace entre las universidades de UCLA y Stanford por medio de la línea telefónica conmutada, y gracias a los trabajos y estudios anteriores de varios científicos y organizaciones desde 1959

1972. Se realizó la Primera demostración pública de ARPANET, una nueva red de comunicaciones financiada por la DARPA que funcionaba de forma distribuida sobre la red telefónica conmutada. Para este fin, desarrollaron nuevos protocolos de comunicaciones que permitiesen este intercambio de información para las computadoras conectadas. De la filosofía del proyecto surgió el nombre de "Internet", que se aplicó al sistema de redes interconectadas mediante los protocolos TCP e IP.

1983. El 1 de enero, ARPANET cambió el protocolo NCP por TCP/IP. Ese mismo año, se creó el IAB con el fin de estandarizar el protocolo TCP/IP y de proporcionar recursos de investigación a Internet. Por otra parte, se centró la función de asignación de identificadores en la IANA que, más tarde, delegó parte de sus funciones en el Internet registry que, a su vez, proporciona servicios a los DNS.

1986. La NSF comenzó el desarrollo de NSFNET que se convirtió en la principal Red en árbol de Internet, complementada después con las redes NSINET y ESNET, todas ellas en Estados Unidos. Paralelamente, otras redes troncales en Europa, tanto públicas como comerciales, junto con las americanas formaban el esqueleto básico ("backbone") de Internet.

1989. Con la integración de los protocolos OSI en la arquitectura de Internet, se inició la tendencia actual de permitir no sólo la interconexión de redes de estructuras dispares, sino también la de facilitar el uso de distintos protocolos de comunicaciones.

En el CERN de Ginebra, un grupo de físicos encabezado por Tim Berners-Lee creó el lenguaje HTML, basado en el SGML.

En 1990 el mismo equipo construyó el primer cliente Web, llamado WorldWideWeb (WWW), y el primer servidor web.

2006. El 3 de enero, Internet alcanzó los mil cien millones de usuarios. Se prevé que en diez años, la cantidad de navegantes de la Red aumentará a 2.000 millones.

WEB 1.0

Internet básica. Limitada, usada fundamentalmente para publicar documentos y realizar transacciones. Con ella, las grandes empresas inauguraron su estrategia online. Crearon un sitio donde publicar información corporativa, y desarrollaron planes de marketing y ventas que incorporaban la Web como nexo con los clientes. Esta web es de solo lectura. Pocos productores de contenidos. Paginas Creadas del código HTML difícilmente actualizable y con nula interacción del usuario en las mismas. Sitios direccionales y no colaborativos. Interacción mínima.

WEB 2.0

La red social, la de la colaboración. La que a fines de los ’90 cambió el rol de los usuarios, que empezaron a co-crear socialmente contenido y valor. Ahorra tiempo al usuario Facilita la interacciones. Permite una mejor interoperabilidad entre aplicaciones y las máquinas (software-hardware). La Web 2.0 es también llamada web social por el enfoque colaborativo y de construcción social de esta herramienta. Información en permanente cambio.

WEB 3.0

La red semántica. La inteligencia humana y la de las máquinas combinadas. Información más rica, relevante, oportuna y accesible. Con lenguajes más potentes, redes neutrales, algoritmos genéticos, la Web 3.0 pone el énfasis en el análisis y la capacidad de procesamiento. Y en cómo generar nuevas ideas a partir de la información producida por los usuarios. Se basa en una Internet más "inteligente“. Los usuarios podrán hacer búsquedas más cercanas al lenguaje natural. Es por esto que la Web 3.0 será otra era de búsqueda de información. La búsqueda de información será refinada por el dominio específico, contextualizada y la experiencia del usuario será más amigable.

WEB 4.0

Sistema operativo web global, y tan potente como el cerebro humano. Nuevos avances de la tecnología en general. Avance en el desarrollo de las telecomunicaciones. Avance de la nanotecnología en el mundo. Respuesta inmediata en la investigación requerida.

El desarrollo de la Web 3.0 y sus tecnologías llevarán hacia la Web4.0, la Web Ubicua, donde el objetivo primordial será el de unir las inteligencias donde tanto las personas como las cosas se comuniquen entre sí para generar la toma de decisiones. Para el 2020 se espera que haya agentes en la Web que conozcan, aprendan y razonen como lo hacemos las personas.

WEB 5.0

En sus inicios era un lugar virtual donde depositar información contenida en códigos difícilmente manipulables y actualizables.

En un futuro próximo las emociones estarán incorporadas a partir a partir de dispositivos y herramientas que reconozcan que tipos de sensaciones genera un video, o que reacciones provoca un texto, incluso estados de animo representados en nuestros avatares.

Seguridad Informatica

La seguridad informática, también conocida como ciberseguridad o seguridad de tecnologías de la información, es el área relacionada con la informática y la telemática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras.1 Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras y todo lo que la organización valore y signifique un riesgo si esta información confidencial llega a manos de otras personas, convirtiéndose, por ejemplo, en información privilegiada.

Recomendaciones a tener en cuenta

1- Cuidado con los adjuntos en tu correo

2- Actualiza el software de tu sistema periódicamente

3- Crea mejores contraseñas y cámbialas cada seis meses

4- Usa antivirus y aplicaciones anti-malware

5- Acostumbra a cerrar las sesiones al terminar

6- Evita operaciones privadas en redes abiertas y públicas

7- Activa el Firewall de tu sistema

8- Evita software con recurrentes asociaciones a afecciones

9- Desconéctate de internet cuando no la necesites

10- Realiza copias de seguridad

Virus

Un virus informático es una amenaza programada, es decir, es un pequeño programa escrito intencionadamente para instalarse en el ordenador de un usuario sin el conocimiento o el permiso de este. Decimos que es un programa parásito porque el programa ataca a los archivos o al sector de "arranque" y se replica a sí mismo para continuar su propagación. Algunos se limitan solamente a replicarse, mientras que otros pueden producir serios daños que pueden afectar a los sistemas. No obstante, absolutamente todos cumplen el mismo objetivo: PROPAGARSE.

Tipos de Virus

1- Gusanos

2- Residentes

3- Troyanos

4- Macros

5- Ejecutables

Gusanos:

Un gusano informático (también llamado IWorm por su apócope en inglés, "I" de Internet, Worm de gusano) es un malware que tiene la propiedad de duplicarse a sí mismo.

Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Los gusanos informáticos se propagan de computadora a computadora, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en el sistema informático, por lo que una computadora podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador a gran escala.

A diferencia de un virus, un gusano no necesita alterar los archivos de programas, sino que se encuentra en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan a las personas.

Los gusanos se basan en una red de computadoras para enviar copias de sí mismos a otros nodos (es decir, a otras terminales en la red) y son capaces de llevar esto a cabo sin intervención del usuario, propagándose utilizando Internet, basándose en diversos métodos, como SMTP, IRC, P2P, entre otros.

Residentes:

Son aquellos virus que se ocultan en la Memoria de Acceso Aleatorio (RAM) de una computadora y que a su vez afecta a los ficheros y programas en el preciso momento que estos comienzan a ejecutarse. Un ejemplo de este tipo de virus es el Randex.

Troyanos:

En informática, se denomina caballo de Troya, o troyano, a un malware que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.El término troyano proviene de la historia del caballo de Troya mencionado en la Odisea de Homero.

Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos, crean una puerta trasera que permite la administración remota a un usuario no autorizado.

Macros:

Un virus de macros es un virus informático que modifica o sustituye una macro. Esta, a su vez, es un conjunto de comandos que utilizan los programas para llevar a cabo acciones comunes. Por ejemplo, la acción de "abrir documento" en muchos programas de procesamiento de texto se basa en una macro, ya que el proceso consta de varios pasos. Los virus de macros cambian este conjunto de comandos y se activan siempre que se ejecuta la macro.

Ejecutables:

El virus se adosa a un archivo ejecutable y desvía el flujo de ejecución a su código, para luego retornar al huésped y ejecutar las acciones esperadas por el usuario. Al realizarse esta acción el usuario no se percata de lo sucedido. Una vez que el virus es ejecutado se aloja en memoria y puede infectar otros archivos ejecutables que sean abiertos en esa máquina.

ANTIVIRUS

Un antivirus es un programa informático que tiene el propósito de detectar y eliminar virus y otros programas perjudiciales antes o después de que ingresen al sistema.

TIPOS DE ANTIVIRUS SEGÚN SU FINALIDAD

Prevenir, identificar o eliminar son las tres posibilidades que se presentan para acabar con un virus y, de acuerdo con ellas, existen tres modelos de antivirus:

Antivirus preventores: se caracterizan por anticiparse a la infección para evitar la entrada de un programa malicioso en el ordenador. Por tanto, su nombre hace referencia a su capacidad de prevenir el ataque de los virus a los sistemas informáticos. No obstante, al almacenarse en la memoria de la computadora, no son los más utilizados, ya que pueden ralentizar el funcionamiento del equipo.

Antivirus identificadores: su función es, como indica su nombre, identificar amenazas que pueden afectar al rendimiento del sistema operativo. Para ello, exploran el sistema y examinan las secuencias de bytes de los códigos que están relacionados con los programas peligrosos.

Antivirus descontaminadores: su objetivo se centra en acabar con la infección que ha dañado el ordenador, eliminación para ello los virus. Asimismo, también trata de devolver al sistema el estado en el que se hallaba antes de ser atacado por el programa malicioso.

TIPOS DE ANTIVIRUS SEGÚN SU OBJETIVO ESPECÍFICO

Programas espía, apropiación de datos con fines fraudulentos en determinados sitios web, ventanas emergentes, entrada en nuestra dirección de correo electrónico de mensajes no solicitados… Estas son algunas de las amenazas a las que se ven expuestos un ordenador o su propietario. Para prevenir cada uno de ellas, existen herramientas concretas que forman parte de los antivirus, especialmente en sus versiones completas. Veamos cuáles son:

Firewall: también conocido como cortafuegos, se encuentra dentro de la categoría de herramientas preventivas, ya que actúa como un muro de defensa que trata de bloquear el acceso de programas malintencionados a un sistema. Es muy recomendable, sobre todo, en aquellos equipos con conexión permanente (o asidua) a una red o a Internet. El objetivo del firewall es controlar el tráfico de entrada y salida, y paralizar las actividades sospechosas.

Antispyware: son aplicaciones que detectan y eliminan los programas espía, es decir, aquellos que se instalan en el ordenador de manera oculta para conocer los hábitos de navegación del usuario así como sus contraseñas y otros datos, que después transmiten a una entidad no autorizada.

Antipop-ups: su objetivo es identificar y evitar la ejecución de las molestas ventanas emergentes que aparecen mientras se navega por Internet, conocidas como pop-ups. En algunas de dichas ventanas se esconden muchos programas espía.

Antispam: es la utilidad que se utiliza para prevenir la llegada de correo basura (spam) a la bandeja de entrada de nuestra dirección de e-mail, enviándolo directamente a la papelera de reciclaje o a la bandeja de correo no deseado.

Antimalware: más que una herramienta, suele ser un programa que bloquea y elimina cualquier forma de malware, siendo Malwarebytes Anti-Malware (MBAM) un conocido ejemplo. Malware, en realidad, es cualquier software malicioso o programa que se infiltra en un ordenador con el objetivo de dañarlo. En muchas ocasiones, se utiliza como sinónimo de “virus”.

TIPOS DE ANTIVIRUS SEGÚN SU FUNCIÓN

Los antivirus, de acuerdo con lo explicado en epígrafes anteriores, pueden cumplir diversas funciones en su lucha por identificar las amenazas informáticas y acabar con ellas. Así, las aplicaciones de defensa pueden clasificarse en:

Eliminadores-reparadores: el objetivo de estos antivirus se centra en eliminar las amenazas de las partes afectadas del sistema. Además, posteriormente, reparan el ordenador para devolverlo a su estado previo.

Detectores: su función no es otra que la de avisar al usuario de la presencia de un virus conocido. Sin embargo, en este caso, es dicho usuario quien se encarga de solucionar el problema para acabar con la infección.

Inmunizadores: destacan por su seguridad, ya que se anticipan a la entrada o ataque de cualquier programa malicioso. Instalados en la memoria del dispositivo, se encargan, principalmente, de vigilar la ejecución de las aplicaciones, de formatear los discos y de copiar los ficheros

Heurísticos: funcionan como un simulador, ya que fingen la puesta en marcha de programas para ver cómo se comportan e identificar situaciones sospechosas.

Residentes: como los inmunizadores, se hallan en la memoria del equipo y su función consiste en analizar los programas desde el momento en el que el usuario los abre, examinando si el archivo abierto contiene, o no, algún virus.

TIPOS DE ANTIVIRUS SEGÚN SU CATEGORÍA

Por último, para finalizar nuestra amplia clasificación de antivirus, hemos aludido a su categoría o condición, relacionada con su manera de actuar o el lugar donde se instala:

Antivirus pasivo: es aquel que no tiene un funcionamiento ni una protección permanentes, aunque esté instalado en el ordenador.

Antivirus activo: es aquel programa que, aunque puede no ejercer una protección constante, sí se ejecuta y trabaja, llevando a cabo alguna clase de acción, de continuo.

Antivirus online: no está instalado en el equipo, sino que realiza los análisis desde Internet. Por ello, no funciona como un medio de protección para la computadora, sino que se emplea tan sólo para saber si existe algún virus en esta última. Son, además, pasivos porque no poseen un funcionamiento permanente.

Antivirus offline: es aquel programa que se instala en el ordenador para la protección de éste, la detección de amenazas y la eliminación de aplicaciones maliciosas.

HACKER

Hacker es una voz del inglés para referirse a una persona o a una comunidad que posee conocimientos en el área de informática y se dedica a acceder a sistemas informáticos para realizar modificaciones en el mismo. Los hackers también son conocidos como “piratas informáticos”.

Como tal, la comunidad de los hackers tienen como función conocer a fondo el funcionamiento de los diferentes sistemas informáticos con el fin de encontrar errores, corregirlos y solucionar los mismos. La función de un hacker es superar todos los sistemas de seguridad y, cuando los superan, la mayoría de ellos informan a los dueños de los sistemas para mejorar la seguridad de los mismos.Hacker Sombrero Blanco:

Un hacker de sombrero blanco rompe la seguridad por razones no maliciosas, quizás para poner a prueba la seguridad de su propio sistema o mientras trabaja para una compañía de software que fabrica software de seguridad. El término sombrero blanco en la jerga de Internet se refiere a un hacker ético. Esta clasificación también incluye a personas que llevan a cabo pruebas de penetración y evaluaciones de vulnerabilidad dentro de un acuerdo contractual.

Hacker Sombrero Gris:

Un hacker de sombrero gris es una combinación de hacker de sombrero negro con el de sombrero blanco. Un hacker de sombrero gris puede navegar por la Internet y violar un sistema informático con el único propósito de notificar al administrador que su sistema ha sido vulnerado, por ejemplo, luego se ofrecerá para reparar el sistema que él mismo violó, por un módico precio

Hacker Sombrero Negro:

Un hacker de sombrero negro es un hacker que viola la seguridad informática por razones más allá de la malicia o para beneficio personal.7 Los hackers de sombrero negro son la personificación de todo lo que el público teme de un criminal informático.8 Los hackers de sombrero negro entran a redes seguras para destruir los datos o hacerlas inutilizables para aquellos que tengan acceso autorizado. La forma en que eligen las redes a las que van a entrar es un proceso que puede ser dividido en tres partes:

Elección de un objetivo: El hacker determina a que red irrumpir durante esta fase. El objetivo puede ser de especial interés para el hacker, ya sea política o personalmente, o puede ser elegido al azar. Luego, el hacker revisará los puertos de una red para determinar si es vulnerable a ataques, lo cual simplemente es probar todos los puertos de una máquina anfitrión en busca de una respuesta. Un puerto se define como una abertura por la que la computadora recibe datos a través de la red.7 Los puertos abiertos —aquellos que respondan— le permitirían a un hacker tener acceso al sistema.

Recopilación de información e investigación: Es en esta etapa que el hacker visita o hace contacto con el objetivo de alguna manera con la esperanza de descubrir información vital que le ayudará a acceder al sistema. La principal forma en que los hackers obtienen los resultados deseados durante esta etapa es la de la ingeniería social. Además de la ingeniería social, los hackers también pueden utilizar una técnica llamada recolección urbana, que es cuando un hacker, literalmente, bucea en un contenedor de basura con la esperanza de encontrar los documentos que los usuarios han tirado, lo cual le ayudará a obtener acceso a una red.

Finalización del ataque: Esta es la etapa en la que el hacker invadirá al objetivo preliminar que había planeado atacar o robar. En este punto, muchos hackers pueden ser atraídos o atrapados por sistemas conocidos como honeypot —trampa colocada por el personal de seguridad informática—.

Cracker

El cracker, es considerado un “vandálico virtual”. Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Tipos de Crackers:

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono y otras actividades ilícitas.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

DeepWeb

La deep web es aquella parte de la red que contiene material, información y páginas web que no están indexadas en ninguno de los buscadores existentes como pueden ser bing, google, yahoo, etc. Así en el hipotético caso que los buscadores pudieran indexar la totalidad de contenido en la web significaría que desaparecería la deep web.

No obstante esto es imposible ya que muchas de las páginas y documentos están hechos de tal forma que no puedan ser indexables, ya sea porque están protegidos con contraseña, porqué están realizados en formatos no indexables como por ejemplo páginas realizadas completamente en flash, sin contenido html, etc. Si hacemos una analogía con la película matrix podríamos decir que la totalidad de personas que toman la pastilla azul serian las personas que solo navegan y conocen lo que denominamos red superficial mientras que la totalidad de personas que tomarían la pastilla roja son las personas que conocerían la existencia de la deep web.

En la Deep Web pueden establecerse contactos que no son monitoreados, nadie está allí observando. Además las transferencias tanto de mercancía como de pagos son prácticamente imposible de rastrear. La web está dividida en dos partes, la web superficial y la web profunda. Esta última es la que se conoce como Deep Web, donde se ubica todo contenido que no es indexable por los buscadores, o al que los usuarios no pueden acceder mediante un buscador web como DuckDuckGo, Startpage, Yandex, Ecosia, Yahoo!, Google o Bing.

La internet profunda no es una región prohibida o mística de internet, y la tecnología relacionada con ella por lo general no es conspirativa, peligrosa o ilegal. En ella se alberga todo tipo de recurso al que se es difícil de acceder mediante métodos comunes como los motores de búsqueda populares.

Una parte de la internet profunda consiste en redes internas de instituciones científicas y académicas que forman la denominada Academic Invisible Web: («Internet académica invisible») la cual se refiere a las bases de datos que contienen avances tecnológicos, publicaciones científicas, y material académico en general a los cuales no se pueden acceder fácilmente.

Tamaño:

La internet profunda es un conjunto de sitios web y bases de datos que buscadores comunes no pueden encontrar ya que no están indexadas. El contenido que se puede hallar dentro de la internet profunda es muy amplio

El internet se ve dividido en dos ramas, la internet profunda y la superficial. La internet superficial se compone de páginas indexadas en servidores DNS con una alfabetización y codificación de página perfectamente entendible por los motores de búsqueda, mientras que la internet profunda está compuesta de páginas cuyos dominios están registrados con extensiones .onion y los nombres de los dominios están codificados en una trama HASH. Estas páginas se sirven de forma ad hoc, y no necesitan registrarse, basta con que tu ordenador tenga funcionando un servicio onion, que hará las veces de un servicio dns, pero especial para las páginas del internet profundo. Mediante una red P2P, se replican las bases de datos que contienen la resolución de nombres HASH.

Mientras que las páginas normales son identificadas mediante el protocolo UDP/IP, las páginas .onion son repetidas por el ramal al que se ha conectado el navegador especializado para tal sistema de navegación segura. El sistema de búsqueda es el mismo que usa BitTorrent. El contenido se coloca en una base de datos y se proporciona sólo cuando lo solicite el usuario.

En 2010 se estimó que la información que se encuentra en la internet profunda es de 7500 terabytes, lo que equivale a aproximadamente 550 billones de documentos individuales. El contenido de la internet profunda es de 400 a 550 veces mayor de lo que se puede encontrar en la internet superficial. En comparación, se estima que la internet superficial contiene solo 19 terabytes de contenido y un billón de documentos individuales.

También en 2010 se estimó que existían más de 200 000 sitios en la internet profunda.

Estimaciones basadas en la extrapolación de un estudio de la Universidad de California en Berkeley especula que actualmente la internet profunda debe tener unos 91 000 terabytes.

Características.

Posee entre 400 y 500 veces más información que la Web normal

Entorno al 95% de la web profunda es de información accesible al público, es decir, no hay que pagar nada por ella.

Hay más de 200 mil millones de sitios web asociados a la Deep Web

La relación contenido-calidad es de alrededor de un 1000% respectod de la web superficial.

Las páginas funcionan bajo software que protege su identidad, como puede ser TOR.

LOS GRANDES RIESGOS DE ACCEDER A DEEP WEB

El internet que conocemos y que está lleno de blogs, websites y redes sociales, entre muchas otras cosas, es solo parte de un todo increíblemente complejo. Existe un espacio de internet que permanece oculto y que es conocido como Deep Web o Red Profunda. En esta Red Profunda las “reglas” no existen y las estrategias de marketing digital son innecesarias. Por ello son muchos los riesgos de ingresar a esta “dimensión” del ciberespacio. De hecho, sería lo último que te recomendaría una agencia de marketing digital.

PODRÍAS ACCEDER A CONTENIDO COMPROMETEDOR

1 Podrías acceder a contenido comprometedor

2 Podrías encontrarte con delincuentes

3 Podrías llenar de virus tu PC

En la red profunda existe información “ilegal” y “legal”. Entre la información ilegal a la que puedes acceder, se encuentran videos de pedofilia, mutilaciones, asesinatos, etc.

Acceder a material de este tipo puede ser comprometedor para ti, aun cuando lo hayas visto solo por curiosidad. Puesto que existen autoridades (policías, investigadores) que rastrean a los usuarios que acceden a este contenido ilícito y que por lo tanto son cómplices del delito que se comete.

Podrías tener varios cargos si llegan a averiguar que tú eres la persona que está viendo este tipo de contenido web. Si bien es cierto para acceder a la Deep Web hay que hacerlo de forma anónima, para las autoridades especialistas en la materia, no será un reto averiguar qué principiante aventurero de la Deep Web ha accedido a material prohibido.

PODRÍAS ENCONTRARTE CON DELINCUENTES

En la Deep Web están personas curiosas como tú o investigadores especialistas en delitos digitales, pero también hay gente de mal vivir. Al acceder a la Deep Web podrías estar siendo rastreado por algún hacker que pueda, en cuestión de segundos, vaciar todas tus cuentas.

En casos peores, quizá nunca más vuelvas a tener privacidad. Por eso, una recomendación para ingresar a la Deep Web es hacerlo desde una computadora que no sea tuya, usando proxys (programas de tráfico encubierto) y además tapando siempre tu cámara web, no sabes quiénes podrían estar viéndote sin que te des cuenta desde algún lugar del mundo, por haber ingresado a la Deep Web.

PODRÍAS LLENAR DE VIRUS TU PC

Otros riesgo de entrar en la Red Profunda es que al estar esta en tierra de nadie, hay más probabilidades de infectar la PC con virus. Por eso, también se recomienda que si vas a ingresar a la Deep Web desde tu laptop o PC, tengas un excelente antivirus, o en su defecto no uses tu propia computadora o portátil.

Existen muchos riesgos de ingresar a la Deep Web. La Red profunda tiene muchos niveles, cada uno con más misterios y delitos más graves que el anterior. Debes ser cuidadoso si te animas a ingresar. No solo la policía, sino delincuentes pueden estar monitoreando tu ingreso a la Deep Weep

Referencias

https://naaygee.weebly.com/ventajas-y-desventajas-de-un-red-de-computadora.html

http://www.cavsi.com/preguntasrespuestas/que-es-red-de-computadoras/

https://es.wikipedia.org/wiki/Tipos_de_redes

https://www.taringa.net/posts/info/5651460/Elementos-de-una-red-de-computadoras.html

https://es.wikipedia.org/wiki/Hacker_(seguridad_inform%C3%A1tica)

https://www.maestrodelacomputacion.net/hackers-actividad-caracteristicas-clasificacion/

http://www.negotiu.com/caracteristicas-de-un-hacker/

http://www.informatica-hoy.com.ar/aprender-informatica/Que-es-un-Cracker.php

http://manuelgross.bligoo.com/content/view/588406/La-tendencia-de-la-Web-Desde-la-1-0-hasta-la-5-0.html#.V8ByfVvhAdU

No hay comentarios:

Publicar un comentario